An Experiment in Detecting Cell Phone Surveillance

За много от нас нашите мобилни телефони са нашата спасителна линия. Те са свидетели и улавят много информация за това, което правим, виждаме и споделяме в ежедневието си. Но какво се случва, когато нашите мобилни телефони се използват срещу нас? И има ли начин да отвърнем на удара? Екипът на OTI направи технически експеримент тази пролет Марш за наука във Вашингтон, окръг Колумбия, за да се опитате да отговорите на тези въпроси и да проучите нови начини за откриване, когато мобилният ви телефон е под наблюдение.

Може би си мислите, че мобилният ви телефон е безопасен, стига да го държите прибран в джоба си, но компаниите разработват технологии, за да „измамят“ телефоните ни да ги раздадем информация без физически достъп до нашето устройство. Тези технологии се наричат с много имена, включително симулатори на клетъчни сайтове, IMSI catchers или марката „Stingray“. Имената може да се променят, но всички тези устройства – сега редовно използвани в САЩ за наблюдение на правоприлагащите органи – са предназначени да пречат на сигналите на мобилните телефони, като се преструват на кули за мобилни телефони. Като имитират кули, устройствата прихващат сигнали за събиране на данни, като напр метаданни и съдържание на телефонни обаждания, лична идентифицираща информация и използване на даннии са особено популярни като инструмент за проследяване на местоположението на определени мобилни телефони.

Не знаем точно колко широко се използват тези устройства. Знаем, че са използвани из цялата страна на места, вариращи от Детройт, Мичиган, до окръг Хенепин, Минесота, и окръг Гуинет, Джорджия – и че техните законност е съмнително. Въпреки подобни въпроси, органите на реда в най-малко 24 щата и федералното правителство използва тези устройства за обикновени криминални разследвания, имиграционното правоприлагане, Разследвания на IRSи за целите на общото наблюдение на големи обществени събирания като супер Купа или протести.

Това все по-широко използване на симулатори на клетъчни сайтове от правоприлагащите органи е противоречиво по много причини. Като цяло самите устройства нахлуват безразборно в поверителността на всички около тях, защото се свързват с и могат да улавят данни от всички телефони в техния обхват. Но устройствата също са използвани по противоречиви начини. По-специално, те са били разположени непропорционално в райони, съставени предимно от цветнокожи хора.

Един забележителен пример за произволни, екстензивни и расово предубедени използването на тази технология за наблюдение беше от градското полицейско управление на Балтимор (BPD), което разгърна всички симулатори на клетъчни сайтове над Балтимор и извън него между 2007 и 2015 г., насочени предимно към афро-американските общности. OTI, Color of Change и Центърът за медийна справедливост подал жалба с Федералната комисия по комуникациите (FCC), твърдейки, че използването на тези устройства от BPD представлява нарушение на Закона за комуникациите.

Въпреки че използването на симулатори на клетъчни сайтове от BPD беше особено грубо, то за съжаление не е уникално. Предвид рязкото нарастване на митингите и протестите след президентските избори през 2016 г., включително националните женски маршове, протестите за забрана на мюсюлманите и маршовете за климата и науката, рисковете, породени от този вид безразборно наблюдение, никога не са били по-ясни. Ето защо решихме да проведем експеримент, за да видим дали и как може да се открие използването на симулатори на клетъчни сайтове по време на голям протест. По-специално OTI проведе проучване на спектъра в Марш за наука през април 2017 г., за да експериментирате с начини за идентифициране на тези устройства.

Въпреки че резултатите ни бяха неубедителни, те ни дадоха нови прозрения за това как най-добре да се справим с този проблем, прозрения, които ние и другите можем да приложим към бъдещи експерименти със същата цел: разработване на инструменти, които ни дават силата да наблюдаваме наблюдателите.

Нашата методология

OTI стартира технически усилия за наблюдение и откриване на симулатори на клетъчни сайтове в една дъждовна априлска събота, по време на март за наука във Вашингтон. Нашият пилотен проект тества дали можем да потвърдим наличието на симулатори на клетъчни сайтове, използвайки софтуер с отворен код от Проект SITCHработещ на общодостъпни отворен хардуер. Двама членове на екипа носеха сензори SITCH, които събираха данни, всеки от които се състои от следните компоненти, изобразени тук:

-

1 Raspberry Pi 3

-

1 16GB micro SD карта

-

1 Комплект за прекъсване на GSM модем Fona SIM900 със SIM карта и антена

-

1 NooElec R820T RTL-SDR софтуерно дефинирано радио устройство

-

1 GPS антена GlobalSat USB

-

1 USB WiFi адаптер с марка ODroid

-

1 преносима батерия RAVPower и USB зарядно устройство

Проектиран като сензор с общо предназначение, използван за изследване на безжичен спектър и клетъчни мрежи, устройството SITCH пасивно сканира за рекламирани данни от клетъчни кули, които по-късно могат да бъдат сравнени с известни местоположения на клетъчни кули в OpenCellID база данни. Всички потенциални аномалии, открити в този анализ, може да са доказателство за наблюдение със симулатори на клетъчни сайтове.

За да допълнят устройствата SITCH, осемте членове на екипа на OTI, които участваха в събирането на данни, носеха устройства, инсталирани с приложението за Android WiGLE WiFi. Данните, събрани чрез приложението, послужиха като вторичен източник на данни за корелация и кръстосана проверка на данните от сензора и базата данни с известни клетъчни кули, предоставени от OpenCellID.

Има зараждащ се отворен източник общността се обединява около идеята за откриване на клетъчно наблюдение. Базиран на на разположение литература и документация, общността е идентифицирала редица възможни идентификатори, които сочат към наличието на симулатори на клетъчни сайтове. Тези идентификатори представляват основно разликите между „нормалното поведение“ на клетъчната кула (т.е. рекламирания капацитет и свойствата на предоставения оператор, фиксирани клетъчни кули) и „ненормалното поведение“ (т.е. данни, открити от нашите устройства, които се различават от рекламираните свойства на фиксирани клетъчни кули). Някои примери за тези идентификатори включват:

-

Необичаен Cell ID, местоположение, използвана честота, рекламирани възможности

-

Къси живи клетъчни кули, рекламирани като най-мощната близка кула (високо усилване при получаване), използване на охранителен канал

-

Наличие на радиочестотно заглушаване

-

Деактивиран шифър

-

Манипулиране на списък със съседи

-

Налична инфраструктура, специфична за събитието инфраструктура

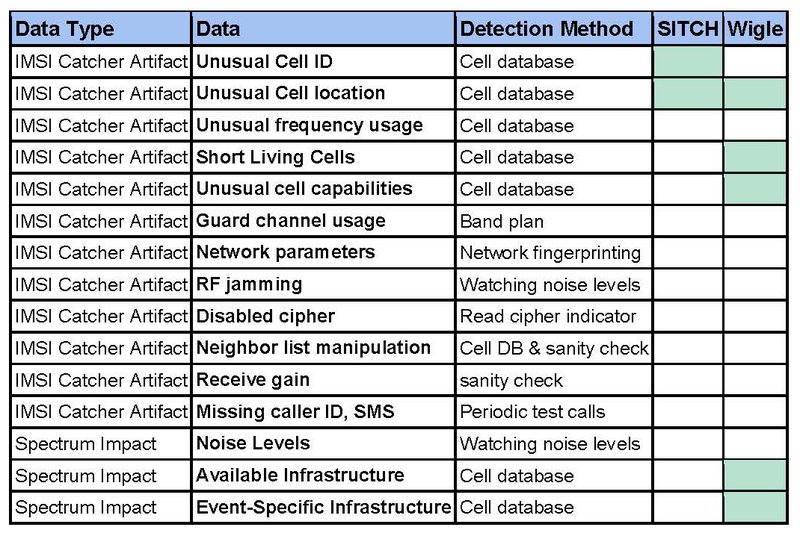

Хардуерът и софтуерът, които използвахме, не бяха в състояние да открият всички известни индикатори за потенциално използване на симулатор на клетъчни сайтове. Таблицата по-долу описва индикаторите, които нашите методи могат да получат.

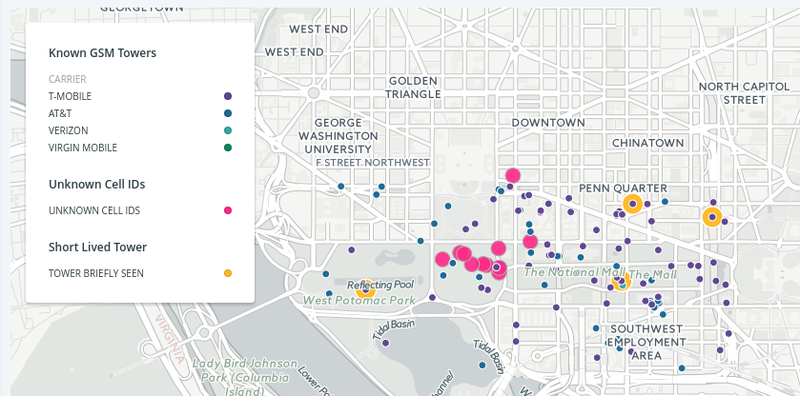

След като събрахме данни, картографирахме известните местоположения на клетъчни кули от OpenCellID, заедно с две интересни подгрупи, открити в нашия анализ. В тази карта, показана по-долу, заглавието на Unknown Cell IDs се отнася до клетъчни кули, които са рекламирали Cell IDs, които не са били в базата данни OpenCellID за този район на Вашингтон, докато Towers Briefly Seen са кули, рекламирани само за кратък период от време спрямо други кули, които бяха видени. По отношение на списъка с индикатори по-горе, Unknown Cell ID съответства на Unusual Cell ID или Unusual Cell Location, докато Towers Briefly Seen съответства на Short Living Cells.

Сравнение на OpenCellID известни операторски кули, неизвестни идентификатори на клетки и краткотрайни кули

Какво открихме

Данните, които събрахме с помощта на сензори SITCH и приложението WiGLE, показаха известно обещание и имаха някои интересни резултати, въпреки че не можахме да докажем убедително наличието на симулатори на клетъчни сайтове. Възможно е точките за данни Towers Briefly Seen да са били симулатори на клетъчни сайтове, които са били включени за кратко време, за да се маскират като кула на оператора, за да събират информация от телефони в зоните, където хората се събират. Очакваме, че Unknown Cell IDs са били допълнителна инфраструктура, предоставена по време на събитието, или просто все още не са били в базата данни OpenCellID, но е необходим допълнителен анализ, за да се потвърди тази хипотеза. И двата случая изискват допълнителна работа, за да се осигурят убедителни доказателства за устройства за наблюдение. Необходими са също подобрения в софтуера за събиране на данни и допълнителен хардуер, за да се получат повече данни и да се върви в крак с използваните технологии за наблюдение, както е подробно описано в следващия раздел.

Следващи стъпки

Нашата работа и тази на Electronic Frontier Foundation (EFF), SeaGlass, ACLU и други се натъкнаха на едно и също препятствие в различна степен: отворените технологии, налични в момента от проекта SITCH и другаде, откриват само аномалии в 2G и 3G GSM мрежи . Необходими са нов софтуер и хардуер за тази работа на телефони, които използват 3G и 4G/LTE и всички телефони в CDMA мрежи. С темпото на променящите се технологии в общността за наблюдение, задълбочаването на сътрудничеството и споделянето на информация между организациите, ангажирани с откриване на наблюдение, е важна следваща посока за тази работа. Следващите стъпки за справяне с това и други предизвикателства и за напредък с това изследване могат да включват:

-

Подобрете софтуера и хардуера SITCH за откриване на технологии за наблюдение в по-широк диапазон от клетъчни мрежи. Подобренията в проекта SITCH могат да включват добавяне на поддръжка за прикачен телефон или SIM карта за свързване към избрани клетъчни кули за събиране на повече данни. Например, на Проект SeaGlass използва „телефон примамка“, който е мобилен телефон, предназначен да бъде „примамка“ за устройства Stingray. Той изпълнява приложението за Android „SnoopSnitch“ за събиране на 4G, 3G и 2G базови станции заедно с улавяне на мрежови пакети и регистър на подозрителни събития, свързани със Stingrays или други технологии за симулатор на клетъчни сайтове.

-

Проведете проучване на хардуера, използван за откриване на симулатор на клетъчен сайт, и очертайте различните използвани методи за събиране на данни. Това може да помогне на общността от изследователи, които се стремят да идентифицират този тип масово наблюдение, да работят заедно по-лесно. Например OTI установи, че използването на множество устройства в тандем за различни цели би било необходимо за бъдещи повторения на нашата работа: едно за сканиране за клетъчни кули и симулатори на клетъчни сайтове, едно за сканиране и регистриране на околния RF шум като индикатор за заглушаване на честотата, телефон-примамка, допълнителни приложения или софтуер за регистриране на списъци със съседи и нов хардуер за разширяване на обхвата на клетъчните мрежи, които могат да бъдат сканирани.

-

Съберете организации и лица, работещи по този проблем, за да сравните бележки и инструменти. Когато започнахме да се задълбочаваме в инструментите и техниките с отворен код, се натъкнахме на други опитни организации, които се интересуват от обединяването на усилията си в тази работа. Ние си сътрудничихме с технолози в EFF, като споделихме нашия напредък и методи, както и нашата документация и код, обсъдихме нашите открития и като заехме част от тяхната поддържаща инфраструктура. Съвместният и открит характер на тази работа е от първостепенно значение за нейния напредък. Ще бъде важно да се създаде механизъм за експерти, работещи в това пространство, като тези в EFF, ACLU, проекта SITCH и общността на активистите, за обсъждане на стратегии и напредък и за изграждане и споделяне на инструменти помежду си.

-

Директно включване на застрашени общности в нашите изследвания и проектиране на изследвания за по-добро идентифициране на наблюдението, насочено към тези общности. Всяко свикване на организации или лица, работещи по този въпрос, трябва изрично да търси участие, принос и лидерство от групи и лица, работещи в исторически недостатъчно представени общности, които са непропорционално наблюдавани от правоприлагащите органи. Изследванията също трябва да бъдат проектирани така, че да могат по-добре да откриват предубедени приложения на симулатори на клетъчни сайтове – например чрез разработване на методологии за сравняване на данните от наблюдението с демографски данни за расата и социално-икономическия статус на хората в засегнатите географски райони.

-

Провеждайте изследвания за това как симулаторите на клетъчни сайтове се използват в квартали и общности, извън големи организирани събития. Докато първоначалният ни пилот събра данни на организиран митинг, както видяхме в Балтимор, този тип наблюдение се използва в по-широк диапазон от контексти. Ако правоприлагащите органи са насочени към цветнокожи общности, райони в близост до затвори, правителствени съоръжения, обществени жилища и места, където се провеждат протести, ясна следваща стъпка е да проведем това изследване в тези други географски пространства, където подозираме, че може да се използват симулатори на клетъчни сайтове.

След провеждането на този първоначален експеримент и научаването на някои важни уроци, ние сме по-развълнувани от всякога да продължим да разработваме методи за събиране на данни и анализ за откриване на наблюдение и да подкрепим подобна работа от други. Надяваме се, че нашият опит и уроците, които сме научили, са полезни за нашите съюзници и очакваме с нетърпение да си сътрудничим – общността от организации, работещи върху технологиите против наблюдение, е още по-силна, когато работим заедно!

Comments are closed.